单选题 操作系统是作为一个支撑软件,使得你的程序或别的应用系统在上面正常运行的一 个环境。操作系统提供了多的管理功能,主要是管理系统的软件资源和硬件资源。操作系统 软件自身的不安全性,系统开发设计的不周而下的破绽,都给网络安全留下隐患。某公司的网 络维护师为实现该公司操作系统的安全目标,按书中所学建立了相应的安全机制,这些机制 不包括 ()

相关试题

单选题 规范的实施流程和文档管理,是信息安全风险评估能否取得成功的重要基础。某单 位在实施风险评估时,形成了《待评估信息系统相关设备及资产清单》。在风险评估实施的 各个阶段中,该《待评估信息系统相关设备及资产清单》应是如下() 中的输出结果。

单选题 某集团公司根据业务需要,在各地分支机构部署前置机,为了保证安全,集团总部 要求前置机开放日志共享,由总部服务器采集进行集中分析,在运行过程中发现攻击者也可 通过共享从前置机中提取日志,从而导致部分敏感信息泄露,根据降低攻击面的原则,应采 取以下哪项处理措施 ()

单选题 即使最好用的安全产品也存在() 。结果,在任何的系统中敌手最终都能够找出一 个被开发出的漏洞。一种有效的对策是在敌手和它的目标之间配备多种()。每一种机制都 应包括() 两种手段。

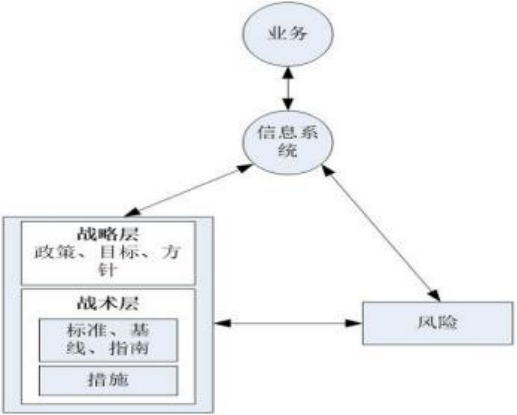

单选题 信息系统安全保障是在信息系统的整个生命周期中,通过对信息系统的风险分析, 制定并执行相应的安全保障策略,从技术、管理、工程和人员等方面提出安全保障要求,确 保信息系统的保密性、完整性和可用性,降低安全风险到可接受的程度,从而保障系统实现 组织机构的业务。信息系统保障工作如图所示。从该图不难得出,信息系统是() 。信息系 统安全风险的因素主要有 ()

单选题 关于信息安全事件管理和应急响应, 以下说法错误的是() 。

单选题 以下有关系统工程说法错误的是() 。

单选题 以下关于威胁建模流程步骤说法不正确的是() 。