单选题

某集团公司根据业务需要,在各地分支机构部署前置机,为了保证安全,集团总部 要求前置机开放日志共享,由总部服务器采集进行集中分析,在运行过程中发现攻击者也可 通过共享从前置机中提取日志,从而导致部分敏感信息泄露,根据降低攻击面的原则,应采 取以下哪项处理措施 ()

A、 日志的存在就是安全风险,最好的办法就是取消日志,通过设置让前置机不记录日志

B、只允许特定的 IP 地址从前置机提取日志,对日志共享设置访问密码且限定访问的时间

C、由于共享导致了安全问题,应直接关闭日志共享,禁止总部提取日志进行分析

D、为配合总部的安全策略,会带来一定的安全问题,但不影响系统使用,因此接受此风险

单选题

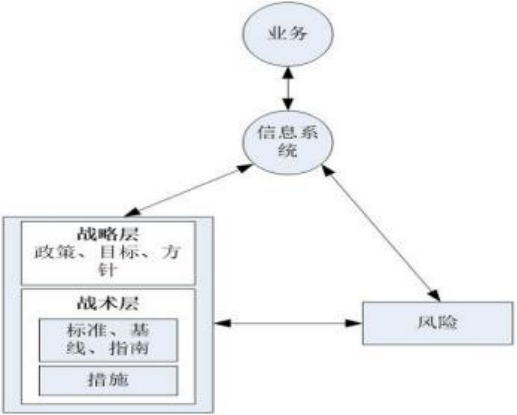

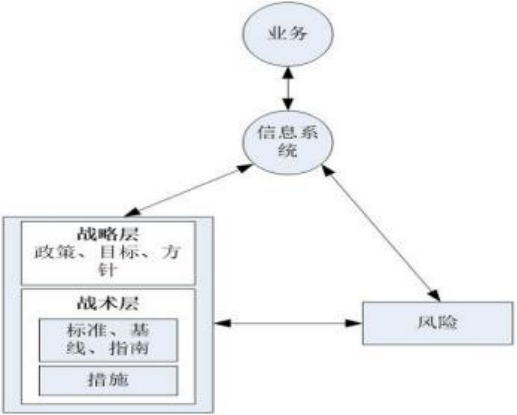

信息系统安全保障是在信息系统的整个生命周期中,通过对信息系统的风险分析, 制定并执行相应的安全保障策略,从技术、管理、工程和人员等方面提出安全保障要求,确 保信息系统的保密性、完整性和可用性,降低安全风险到可接受的程度,从而保障系统实现 组织机构的业务。信息系统保障工作如图所示。从该图不难得出,信息系统是() 。信息系 统安全风险的因素主要有 ()

A、

用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组 件的总和;信息系统自身存在的漏洞

B、

用于采集、处理整个基础设施、组织结构、人员和组件的总和;信息系统自身存在的漏 洞、来自系统外部的威胁和人为操作引入的安全风险

C、

用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组 件的总和;信息系统来自系统外部的威胁和人为操作引入的安全风险

D、

用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组 件的总和;信息系统自身存在的漏洞和来自系统外部的威胁

单选题

以下关于威胁建模流程步骤说法不正确的是() 。

A、威胁建模主要流程包括四步:确定建模对象、识别威胁、评估威胁和消减威胁

B、评估威胁是对威胁进行分析,评估被利用和攻击发生的概率,了解被攻击后资产的受损 后果,并计算风险

C、消减威胁是根据威胁的评估结果,确定是否要消除该威胁以及消减的技术措施,可以通 过重新设计直接消除威胁,或设计采用技术手段来消减威胁

D、识别威胁是发现组件或进程存在的威胁,它可能是恶意的,也可能不是恶意的,威胁就 是漏洞

单选题

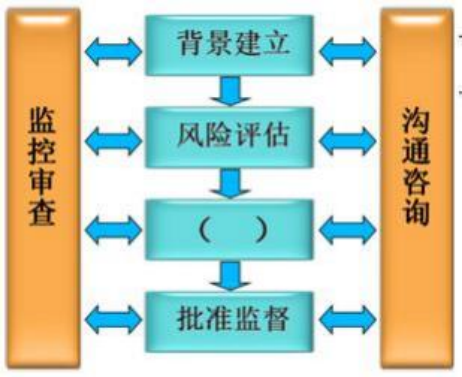

我国标准《信息安全风险管理指南》(GB/Z 24364)给出了信息安全风险管理的内 容和过程,可以用下图来表示。图中空白处应该填写() 。

单选题

随着信息安全涉及的范围越来越广,各个组织对信息安全管理的需求越来越迫切, 越来越多的组织开始尝试使用参考 ISO27001介绍的 ISMS 来实施信息安全管理体系,提高组 织的信息安全管理能力。关于 ISMS,下面描述错误的是( )。

A、组织的管理层应确保 ISMS 目标和相应的计划得以制定,信息安全管理目标应明确、可 度量,风险管理计划应具体,具备可行性

B、组织的管理层应全面了解组织所面临的信息安全风险,决定风险可接受级别和风险可接 受准则,并确认接受相关残余风险

C、组织的信息安全目标、信息安全方针和要求应传达到全组织范围内,应包括全体员工, 同时,也应传达到客户、合作伙伴和供应商等外部各方

D、在组织中,应由信息技术责任部门(如信息中心)制定并颁布信息安全方针,为组织的 ISMS 建设指明方向并提供总体纲领,明确总体要求

单选题

即使最好用的安全产品也存在() 。结果,在任何的系统中敌手最终都能够找出一 个被开发出的漏洞。一种有效的对策是在敌手和它的目标之间配备多种()。每一种机制都 应包括() 两种手段。

A、安全缺陷;安全机制;外边和内部

B、安全机制;安全缺陷;保护和检测

C、安全缺陷;安全机制;保护和检测

D、安全缺陷;保护和检测;安全机制

单选题

规范的实施流程和文档管理,是信息安全风险评估能否取得成功的重要基础。某单 位在实施风险评估时,形成了《待评估信息系统相关设备及资产清单》。在风险评估实施的 各个阶段中,该《待评估信息系统相关设备及资产清单》应是如下() 中的输出结果。

A、风险要素识别

B、风险结果判定

C、风险分析

D、风险评估准备

单选题

以下有关系统工程说法错误的是() 。

A、系统工程只需使用定量分析的方法,通过建立实际对象的数学模型,应用合适的优化算 法对模型求解,解决实际问题

B、系统工程的目的是实现总体效果最优化,即从复杂问题的总体入手,认为总体大于各部 分之和,各部分虽然存在不足,但总体可以优化

C、霍尔三维结构将系统工程整个活动过程分为前后紧密衔接的 7 个阶段和 7 个步骤

D、系统工程不属于基本理论,也不属于技术基础,它研究的重点是方法论